In tutto il 2014 e il 2015 , ”Internet degli oggetti “sembra destinato a essere la parola d’ordine di scelta e strategia di business per i grandi operatori tecnologici. Nel mese di gennaio, Samsung ha annunciato che la propria strategia per recuperare da un difficile 2014 è stato quella di concentrarsi su loT nei prossimi anni.

Se vi state ancora chiedendo che cosa è IoT, iniziano con le informazioni base :

Internet delle cose (o, più propriamente, Internet degli oggetti o IoT, ) è un neologismo riferito all’estensione di Internet al mondo degli oggetti e dei luoghi concreti.

SI tratta di una interconnessione di dispositivi con chip incorporato che possono essere controllati da e per gli utenti , al fine di fornire un servizio.. Alcuni esempi di loT includono sistemi intelligenti di controllo del clima, dispositivi di sorveglianza del proprio domicilio, e computer di bordo di veicoli che possano fornire informazioni sul traffico in tempo reale.

Questi dispositivi sono progettati per rendere la vita più efficiente e automatizzata in settori quali l’energia, la sicurezza, la cura e la convenienza. Molti di questi dispositivi utilizzano applicazioni per smartphone per dare il controllo all’utente.

In un recente post Ady Cassidy ha esplorato le possibili implicazioni che loT potrebbe avere nel campo dell’investigazione informatica. Ma cosa significa per la privacy, la sicurezza, e le potenzialità della criminalità informatica?

Una vasta gamma di dispositivi

Consideriamo dove “internet degli oggetti” è in questo momento.. E un mercato piuttosto complesso con un enorme numero di dispositivi che cercano di trovare una propria nicchia. Questo significa che l’ecosistema di loT al momento non è strutturato. I venditori che forniscono il software per la gestione di questi dispositivi hanno un compito difficile nel lavorare efficacemente su un notevoleset di hardware e firmware diversi fra loro.

Dal punto di vista della sicurezza informatica, questo può essere positivo. La mancanza di standardizzazione significa che il grado potenziale e l’impatto di un cyber-attacco contro dispositivi collegati in una casa o in ufficio è limitato.

Se pensate a una rete di computer d’ufficio tradizionale, si avranno un paio di configurazioni hardware differenti e una base centrale di sistema operativo e software. Il sistema operativo desktop sarà molto probabilmente di Windows. Il sistema operativo del server sarà probabilmente Windows , Linux, o entrambi. Se c’è un server web sarà più probabile che non sia Apache o IIS.

Il vantaggio per i criminali informatici è che questo software viene utilizzato in milioni di aziende in tutto il mondo, e le vulnerabilità e gli exploit sono ben noti. Se si sceglie di attaccare una particolare organizzazione, ci sono probabilmente molti modi.

Per contro, l’ambiente di loT è fatto di innumerevoli dispositivi diversi. Questo li rende difficili da attaccare in massa. Oppure, se un attaccante si rivolge ad una determinata persona o luogo, dovranno scoprire che tipo di dispositivi sono in uso e sperare di poter identificare le vulnerabilità.

Questa diversità può anche essere un problema per l’amministratore IT (o admin casa IT). Se una vulnerabilità come Heartbleedis viene scoperta in un componente di comunicazione di base, come si può implementare rapidamente aggiornamenti di sicurezza o patch a tanti dispositivi diversi?

Standard Emergenti

I produttori di alcuni dispositivi collegati riconoscono queste sfide. Ci sono sforzi in corso per sviluppare protocolli di base, kit di sviluppo per applicazioni e interfacce di programmazione delle applicazioni aperte.

Questi sviluppi aiuteranno certamente la crescita e la scala do loT , ma creano una nuova serie di problemi. Soluzioni cloud non sono prive di problemi di privacy e sicurezza..

Dobbiamo anche considerare che Internet è stato originariamente progettato per condividere le informazioni, non per fornire controllo e monitoraggio. Come risultato molte infrastrutture di rete attuali non possono far fronte all’ecosistema loT e richiedono una riprogettazione.

Sviluppare prima , rendere sicuro dopo, è la ricetta perfetta per un disastro

La storia dell’informatica ha dimostrato più volte che la sicurezza non è stata impostata come priorità nello sviluppo delle nuove tecnologie. Questo è certamente vero per quanto riguarda loT . Spesso i venditori forniscono nuovi componenti software senza alcun implemento della sicurezza, confidando che siano gli utenti modificare le password di default o applicare altre precauzioni senza fornire una protezione maggiore.

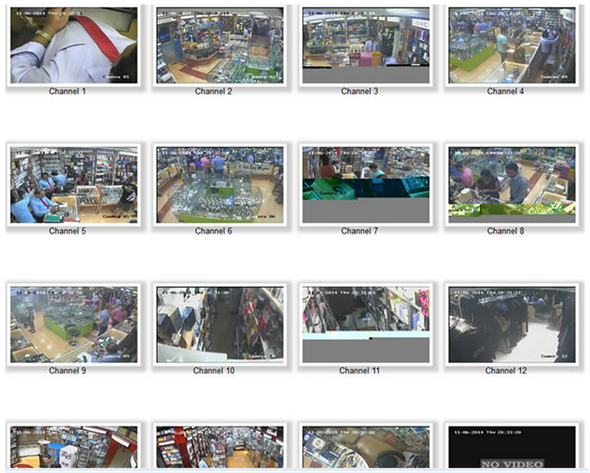

E spesso gli utenti non adottano queste misure, e gli attacchi alla sicurezza stanno aumentando sfruttando questo aspetto. Un esempio importante è stato il worm Linux Darlloz, che infetta oltre 31.000 dispositivi, comprese le telecamere di sicurezza e set-top box.

Una varietà di dispositivi collegati non permette di effettuare un attacco su larga scala nel loT, tuttavia, gli utenti finali continuano a correre rischi . V è ancora un rischio significativo per gli utenti finali. Ad esempio, un sistema di sorveglianza personale può essere sfruttato per determinare quando è in casa o meno. Un utente malintenzionato potrebbe disattivare il computer di bordo di una vettura e chiedere al proprietario di riscatto per riattivarlo. Non dimentichiamo i dispositivi come i monitor che scansionano e acquisiscono dati biometrici e di posizione, se i dati non sono al sicuro, si potrebbe essere sotto costante sorveglianza.

Un bersaglio allettante?

Piu dispositivi colleghiamo, più cresce il panorama di minacce .Non solo i nostri smartphone e PC che sono gli obiettivi: ora anche i nostri dispositivi medici, le nostre auto, e le nostre case.

Forse uno dei motivi per cui non ci sono stati attacchi diffusi sui dispositivi collegati è che i criminali stanno facendo un sacco di soldi in modi più semplici, come riscattare i nostri PC o rubare i nostri numeri di carte di credito da sistemi point-of-sale.

Ma con l’uso massivo di loT , attaccare questi dispositivi avrà più valore per i trasgressori, che concentreranno i loro sforzi sulla ricerca di eventuali falle di sicurezza.

Per maggiori informazioni su Nuix, clicca qui.